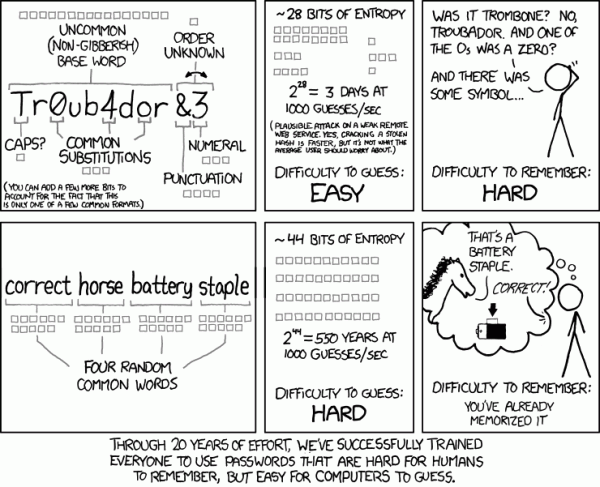

(xkcd comic über Passwörter)

Ich bin gerade über die Hacker News auf einen Artikel namens „fuck passwords“ gestoßen. Kernpunkte:

- Eigentlich sollte man für jeden Dienst ein neues Passwort generieren, das lang und kompliziert genug ist

- Manche Dienste wollen öfters mal das Passwort verifiziert haben und das geht nicht so leicht, wenn man sich es nicht merken kann (lang, kompliziert und überall ein anderes)

- Es sind hauptsächlich Banken die Benutzer mit lächerlich schwachen Passwörtern versorgen. Etwas wie 6-10 Zahlen, etc

Passwörter für nicht-lokale Dienste sind keine gute Idee, der Meinung bin ich auch. Denn sie müssen zur Verifikation, dass ich ich bin an die Gegenseite geschickt werden. Diese Leitung kann meinetwegen auch eine sichere sein, jedoch hat die Gegenseite mein Passwort NICHT zu interessieren. Deshalb ist es auch Praxis, dass man als Webdienstanbieter dieses Passwort nicht speichert (viele tun es offenbar trotzdem, wie Lecks in den letzten Monaten zeigten).

Seine Lösung ist – und die fände ich auch spitze – Public-Key Kryptographie. Das funktioniert seit Jahrzehnten mit SSH-Verbindungen … warum sollte es nicht im „World Wide Web“ funktionieren? Ich gebe einem Anbieter meinen öffentlichen Schlüssel und wenn ich das was er damit verschlüsselt mit meinem privaten Schlüssel entschlüsseln kann, dann bin ich ich … fertig!

Wenn es nur so einfach wäre.

Aber deswegen poste ich das hier eigentlich gar nicht, sondern weil ich dann gleich mal bei meiner Sparkasse geschaut habe was dort eigentlich für Passwortregeln gelten. Die normalen Karten-Pins sind ja mit 4 Stellen und nur Zahlen schon ziemlich lächerlich (früher konnten sich Menschen deutlich längere Nummern merken und heute?! Heute weiß man nicht mal die eigene Bankleitzahl oder Kontonummer auswendig). Zeit für ein Zitat:

Bitte wählen Sie eine fünfstellige PIN, die nur Ihnen bekannt ist, und notieren oder speichern Sie diese nicht.

Erlaubte Zeichen zur Vergabe der PIN sind:

Kleinbuchstaben von a – z

Großbuchstaben von A – Z

Ziffern von 0 – 9

Sonderzeichen ä,ö,ü bzw. Ä,Ö,Ü und ß

Das sind also 69 (26+26+10+7) hoch 5 Möglichkeiten für ein Passwort oder auch 1564031349 in ausgeschriebener Form. Über das Webinterface wird die Testrate sicherlich nicht sehr hoch sein und evtl. das Konto gesperrt wenn es oft genug versucht wurde (auch toll, wenn das einem passiert, weil andere sich einen Spaß machen). Aber was passiert, wenn jemand mal Zugriff auf die Kundendatenbank der Sparkasse bekommen sollte? Denn warum sollen Banken hier eine Ausnahme sein? Passiert in jeder Ecke …

Anfang des Jahres haben Forscher WPA auf EC2 Instanzen geknackt und 400000 Passwörter pro Sekunde durchprobiert. Bei der Rate dauert es knapp 1 Stunde bis man die Pin für ein Konto herausbekommen hat. Und das nervt. Liebe Sparkasse, was soll das?

Ich weiß noch wie bei der Uni-Erlangen auch ein Passwort verlangt wurde. Das musste 8 Zeichen lang sein und mindestens 2 Zahlen und Großbuchstaben enthalten. Ich schätze in 100% der Fälle war das dann wohl das Geburtsjahr. Ein Unding! Und um auf das anfangs gezeigte Comic zurückzukommen: wenn schon Passwörter dann bitte ohne Beschränkung der Länge und der verwendeten Symbole!

Kommentare

4 Antworten zu „Fuck Passwords? – eindeutig ja!“

Ich bin aktuell noch dabei meine ganzen Passwörter, wovon 80% unsicher sind weil meistens die selben, mittels 1Password zu verwalten und darüber hinaus auch komplizierter generieren zu lassen.

Nur das merken des Master-Passwort, dass ist dann die Herausforderung.

Das ist ja dann im Prinzip aus Nutzersicht das selbe wie ein Private-Key Verfahren. Es gibt eine „Passphrase“ für den privaten Schlüssel und den muss man natürlich auch eingeben. Der Unterschied ist lediglich, dass die Passwörter selbst nicht übertragen werden müssen.

Kommt dein Schlüssel abhanden und wird geknackt (oder deine Passphrase mitgeloggt), bist du natürlich auch der Depp. Kann dir allerdings auch bei einem Passwortsafe wie 1Password passieren.

Grüße

Also 100% Sicherheit gibt es nicht, von dem Gedanken habe ich mich schon vor etlichen Jahren getrennt. Sicherlich kann mir das auch bei so einem Programm wie 1Password passieren und sicherlich auch bei jedem anderen Programm, sofern ich selbiges auf einem fremden Rechenknecht anwende oder mir einen Trojaner einfange.

Das Risiko ein Opfer von Passwort-Pishing oder dergleichen zu werden besteht immer, das ist mir durchaus klar.

Für mich persönlich ist es jedoch „sicherer“ und „verwaltungstechnisch besser“ wenn ich besagtes Master-Passwort alle X-Tage/Wochen ändere als wie wenn ich zig Passwörter im gleichen Intervall ändere. ;)

(Wieso gibt es bei dir eigentlich bisher keine Umwandlung in Smilies bei den entsprechenden Zeichen??

Mit dem Private-/Public-Key Verfahren würde das „traditionelle“ Passwordphishing nicht mehr funktionierten. (Auf eine gefälschte Webseite gelockt werden um da das Passwort einzugeben)

Der Private-Key würde ja nie übertragen werden und müsste auch nicht bei Anmeldung hinterlegt werden. Die hauptsächliche Gefahr wäre das Abhandenkommen des Private-Keys. Die ist immer noch durch Trojaner etc. gegeben, aber einige andere Gefahrenquellen sind eliminiert.